留まることを知らないフィッシングメールですが、最近はクレジットカード会社を騙る詐欺メールが増加しています。以前は、銀行、運送会社、アマゾン、アップルなど騙るものが多かったですが、ここ一年の詐欺メールは、VISA・イオンカード・楽天・JCB・三井住友カード・セゾンカード・マスターカード・ジャックスカードなどクレジットカード会社を騙るフィッシングのオンパレードです。

これだけ発信すれば、該当のクレジットカードを持っている人はいると思いますので、被害に遭遇する人がいても不思議ではありません。

ネット上には詐欺メールに対する注意喚起もあり、被害に遭われる人は少ないと思うのですが、手をかえ品をかえ、新しい手口で攻めてくるフィッシング詐欺被害は、いっこうになくなりません。メール内のリンク先もCNドメインが多く、発信元は言うまでもなく中華からです。

内容は、さまざまなパータンがありますが、偽ログイン画面に誘導させてアカウントや個人情報を入力させることにあります。リンク先のクリックはしてはいけませんが、万一クリックしてログイン画面が表示されても、入力しなければ大丈夫です。

今回受信したフィッシングメールは以下の通り。

**********

差出人:au PAY 公式 <info@au.com>

件名:【au PAY】事務局からのお知らせ

宛先:<私のメールアドレス>

【au PAY】利用いただき、ありがとうございます。

このたび、ご本人様のご利用かどうかを確認させていただきたいとお取引がありましたので、誠に勝手ながら、カードのご利用を一部制限させていただき、ご連絡させていただきました。

つきましては、以下へのアクセスの上、カードのご利用確認にご協力をお願いしたします。

お客様にはご迷惑、ご心配をお掛けし、誠に申し訳ございません。

何卒ご理解いただきたくお願い申し上げます。

ご回答をいただけいない場合、カードのご利用制限が継続されることもございますので、予めご了承ください。

▮ご利用確認はこちら

ご不便とご心配をおかけしまして誠に申し訳ございませんが、

何とぞご理解賜りたくお願い申し上げます。

■発行者■

KDDI株式会社

〒102-8460 東京都千代田区飯田橋3丁目10-10 ガーデンエアタワー

**********

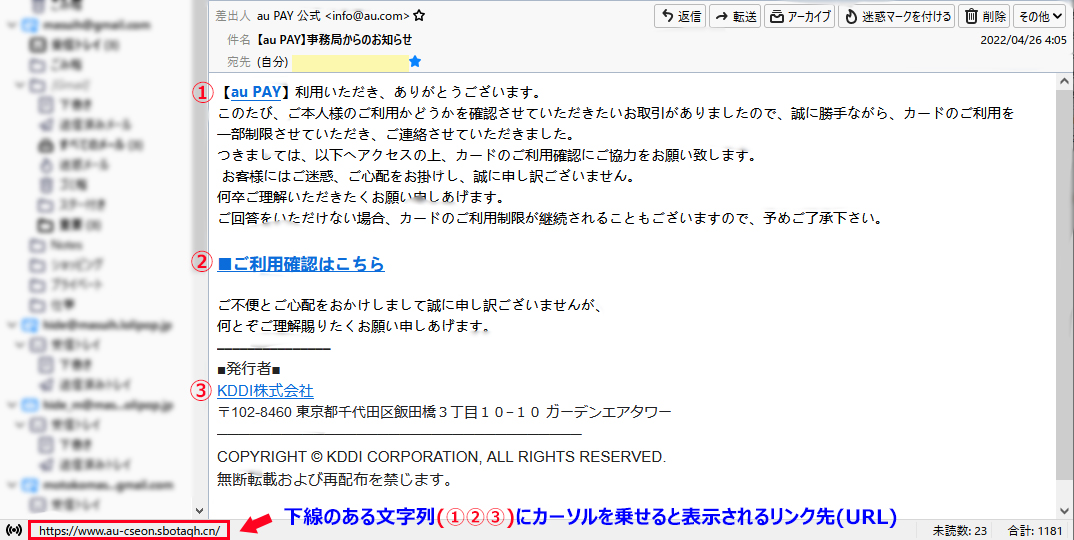

上記メール文中の「▮ご利用確認はこちら」にカーソルを乗せると、大抵のメールソフトでは、左下にリンク先(URL)が表示されます。さらにクリックすると、本物と同じ偽ログイン画面に誘導されます。リンク先は、https://www.au-cseon.sbotaqh.cn/ URL末尾のドメインが「.cn」(ドットシーエヌ)となっており、これは中華人民共和国のトップレベルドメインになります。ちなみに日本の場合は「.jp」(ドットジェーピー)です。

尚、メール文中の「au PAY」、「KDDI株式会社」の文字列も、同じリンク先になっています。KDDI株式会社の住所は本物と同じです。文字列(リンク)の右クリックでもURLを知ることができます。

下記はau PAYの本物ログイン画面ですが、偽物も全く同じ画面になので、初めての人は気がつかず、IDやパスワードを入力してしまいます。URL文字列は異なりますが、トップレベルドメインが「.cn」になっていることで、偽物と判別がつきます。本物のトップレベルドメインは「.jp」になっています。

今後 電子マネー化されてくると、こういう詐欺メールはもっと増えてくるでしょうね。我が家も、私が3枚、カミさんが3枚、計6枚のクレジットカードがあります。しかも、5枚は年会費が有料です。他の1枚はスマホなど毎月の通信費を引き落とすことで年会費無料になっているキャッシュカード兼用のクレジットカードです。

高齢者にはクレジットカードなんて1枚あれば十分だと思いますが、現役時代からの流れで、特典や必要不可欠な利用に応じて、ポイントなど恩恵を受けているので枚数を減らせません。複数のカードもっていても、浪費をしている訳でもなく、いたってささやかな生活をしています(^^